秘密战与密码学4部:《英国黑室》深入挖掘第二次世界大战期间英国密码破译情报中心——布莱奇利庄园的秘战历史;《英国黑室女兵》以曾在布莱切利庄园工作过的15位女性视角,披露英国黑室不为人知的真实生活;《中日秘密战》以多年资料积累和学术研究为基础,首次全面揭示近代中日两国谍报战史;《现代密码学趣味之旅》为我国首部现代密码学科普读物,深入浅出地介绍现代密码学发展历程及技术应用。定价209.6元,现团购价75元包邮!

★ 16开,金城出版社出版

★ 精装《现代密码学趣味之旅》中国科学院院士沈昌祥精心推荐。现代密码学入门之作,带你领略现代密码学的神奇魅力

★ 平装《英国黑室》第二次世界大战不仅有战火硝烟,还有人性的张扬,作者告诉你“英国黑室”内普通人的生活

★ 平装《英国黑室女兵》布莱切利庄园多达一万人的谍战破译人员,其中的四分之三都是女性,本书讲述了庄园里15位女性工作者的故事

★ 平装《中日秘密战》是《中国秘密战》姊妹篇,全面反映抗日战争期间,中国国民政府和中国共产党两个营垒所进行的秘密战

《现代密码学趣味之旅》

本书为我国首部现代密码技术及应用的科普读物,旨在用简单风趣的语言,深入浅出地介绍现代密码学发展历程及技术应用,如密码学的数学技术、加密、认证、秘密共享、密钥管理、未来密码技术等,使读者既能掌握现代密码学基础知识和技术,了解实际信息安全问题的解决办法,又能激发对密码学的浓厚兴趣,非常适合高中生和非信息安全专业的大学生,以及从事相关工作的机关企事业单位人员阅读。

作者简介

彭长根,教授,博士,博士生导师。中国密码学会理事兼教育工作委员会委员、贵州省计算机学会常务副理事长兼秘书长、贵州省数学学会理事;公安部《信息网络安全》杂志编委;国家自然科学基金评审专家、贵州省科技计划项目评审专家、贵州省统计局专家库专家、贵州省综合评标专家、贵阳市科技局项目评审专家、贵阳市保密局信息安全专家组专家。

以第壹完成人获贵州省科技进步二等奖1项、贵州省教学成果二等奖1项。主持国家自然科学基金3项、省部级科研项目5项。以第壹作者或通讯作者发表学术论文近50篇,其中SCI或EI收录近20篇,主编或参编教材3部。担任过十余门基础和专业课教学。获得各种荣誉称号多项。

《英国黑室》

深入挖掘了第二次世界大战期间作为“英国黑室”的布莱奇利庄园的秘密历史,书中对庄园核心区域3号、6号、8号小屋的工作、生活做了深入介绍,用亲身经历揭秘了恩尼格玛等密码的破译过程。这段历史一直被英国政府列为机密,直到20世纪70年代之后才允许陆续公开。

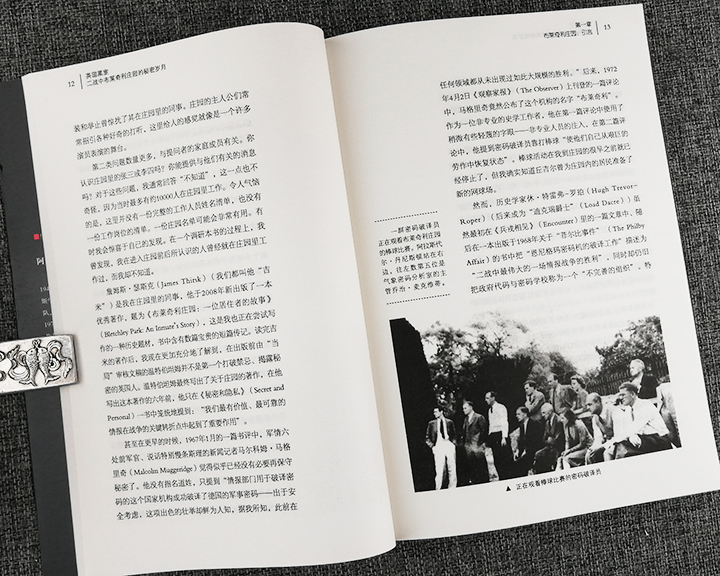

作为密码破译员的布里格斯曾与阿兰图灵,戈登威尔士等人一起工作生活。该书除了详细讨论了当年同盟国在密码破译方面的成就与影响之外,还阐述了布里格斯对于德国人所了解的布莱切利的看法,以及布莱奇利庄园的战后发展历程。

作者简介

阿萨•布里格斯(Asa Briggs ,1921-)是一位深受尊重的历史学家。1939年至1941年,布里格斯在剑桥大学西德尼苏塞克斯学院历史系学习,1942年加入英国情报部队。二战结束后执教于牛津大学,直至退休。1976年,他被授予终身贵族爵位。其主要著作有:三部曲《维多利亚时代的人民》(Victorian People)、《维多利亚时代的城市》(Victorian Cities)和《维多利亚时代的事物》(Victorian Things)。除此之外,他还撰写了一部《英国广播史》(五卷)。

《英国黑室女兵》

讲述了曾在布莱切利庄园工作过的15名女性的故事。布莱切利庄园,曾经是二战期间英国进行密码破译的情报中心。在1942至1945年情报活动高峰期,曾有多达一万人的破译人员在布莱切利庄园工作,女性工作者占到了布莱切利园工作人员总数的四分之三(来自英国各地,大约8000名)。二战后,布莱切利庄园内大部分设备与资料都被销毁,所有工作人员都对布莱切利庄园工作保密。直到20世纪70年代,布莱切利庄园才被公开谈论。1999年纪录片《X电台》,2013年英国探案剧《布莱切利四人组》,2014年英国空动剧团话剧《揭秘——布莱切利公园密码破译中心》,2015年好莱坞电影《模仿游戏》,这些有关布莱切利庄园的作品被搬上荧幕,再度使得布莱切利园引起广泛的关注,庄园里女性的非凡贡献才终于被挖掘出来。

作者简介

泰莎•邓洛普(Tessa Dunlop),生于20世纪70年代。毕业于牛津大学圣希尔达学院,获历史学硕士学位。目前正在谢菲尔德哈勒姆大学攻读哲学博士学位。电视台主持人、广播电台播音员、历史学者。著有《罗马尼亚爱情故事》(To Romania with Love)。现居英国伦敦南部。

《中日秘密战:中日百年谍战纪实》

一部近代中日关系史就是一部日本间谍祸华史。

从日本明治维新到1945年中国抗战胜利,近百年间,日本官方和民间谍报机构对中国开展全面、深入的间谍活动,其对中国的探查如水银泻地般无孔不入,其对中国的危害如附骨之疽,挥之不去。中国政府和各派力量痛定思痛、绝地反击,中日双方除了在正面战场和游击战场对峙鏖战,同时在极其隐秘的谍报战线展开了殊死搏斗。

本书以多年资料积累和学术研究为基础,用挥洒自如的笔法,为读者掀开这一幕幕惊心动魄、绮丽壮观的历史画卷……

作者简介

吴童,中央党史研究室,从事中国近现代历史研究。

《英国黑室-二战中布莱奇利庄园的秘密岁月》

作者:[美]阿萨·布里格斯 著,杨惠萍 译

出版社:金城出版社

ISBN:9787515510118

出版时间:2014/7/1

开本:16开

页数:268页

定价:39.8

目录:

致谢辞

国家档案馆资料说明

图片出处说明

术语和缩略语

地图说明

第1章 布莱奇利庄园:引言

第2章 剑桥大学

第3章 进入布莱奇利庄园

第4章 众小屋和特别的6号小屋

第5章 两个军营及其他

第6章 逃亡之路

第7章 战争结束

第8章 走出布莱奇利庄园

第9章 牛津大学

第10章 布莱奇利信托基金

附录

1.择性年表

2.延伸阅读

3.索引

《英国黑室女兵》

作者:[英]泰莎.邓洛普 著,杨惠萍 译

出版社:金城出版社

ISBN:9787515514635

出版时间:2017/9/1

开本:16开

页数:304页

定价:49.8

目录:

致 谢

前 言

一、与停战协定同生

二、女子教育

三、战争打响

四、平民从军

五、从军女孩

六、技能、安全和保密

七、秘密工作

八、兵舍、双层床和大宅子

九、从容镇定,继续前进

十、形形色色的人

十一、业余活动

十二、漫漫长路

十三、首都魅力

十四、“V”代表胜利

十五、“让我们面向未来吧”

十六、终极游戏

参考文献

《中日秘密战:中日百年谍战纪实》

作者:吴童 著

出版社:金城出版社

ISBN:9787515506821

出版时间:2013/3/1

开本:16开

页数:436页

定价:60.0

目录:

第一章 蓄谋已久:日本群谍潜入中国

第二章 倾巢出动:甲午之战日本间谍大获全胜

第三章 举国出击:日本打垮沙皇俄国

第四章 鱼龙混杂:中国政要身边的日本“友人”

第五章 兴风作浪:几成事实的“满蒙独立”

第六章 翻动员覆雨:日本炸死“东北王”

第七章 晴天霹雳:关东军少壮派制造 “九一八”

第八章 声东击西:中日暗中角力大上海

第九章 瞒天过海:日谍策动建立“满洲国”

第十章 得寸进尺:日特机关煽动“华北独立”

第十一章 绝地反击:军统华北抗日锄奸

第十二章 烽火连天:中日谍战全面爆发

第十三章 暗流涌动:相持阶段的诱降与反诱降

第十四章 血雨腥风:军统与“七十六号”全面对决

第十五章 蓄势待发:中国密码战锁定日本海空军

第十六章 逐鹿大洋:盟国共建对日情报网

第十七章 胜利曙光:隐蔽战线中国力量全面反攻

《现代密码学趣味之旅》

作者:彭长根编著

出版社:金城出版社

ISBN:9787515512174

出版时间:2015/7/1

开本:16开

页数:312

定价:60.0

目录:

第 1 章 漫步密码学的发展之路

1.1 追溯古代信息保密之术

1.2 惊叹军事领域中的密码较量

1.2.1 荧屏故事中的密码学

1.2.2 古战场上的另类较量

1.2.3 国家安全的制高点

1.3 欣赏艺术视觉下的古典密码

1.3.1 替换与换位造就的密码艺术

1.3.2 古典密码实现的基本技巧

1.3.3 古典密码的局限性

1.4 初识应运而生的现代密码学

1.4.1 古典密码面临计算机的挑战

1.4.2 从艺术到科学——现代密码学的产生

1.4.3 打开密码之门的咒语——密钥

1.4.4 密码技术支撑下的信息安全

1.4.5 我国自己的商用密码标准

第 2 章 探寻现代密码学的数学之源

2.1 品味数论之美

2.1.1 数论之趣

2.1.2 由时钟想到的——模余运算

2.1.3 大素数判定的苦恼

2.1.4 欧拉函数和欧拉定理

2.1.5 中国古代数学的骄傲——孙子定理

2.2 领会从小学数学抽象出来的近世代数

2.2.1 抽象的"加法"与群论

2.2.2 由除法引出的有限域

2.2.3 域的"种子"——本原元

2.3 捉摸漂浮不定的随机数

2.3.1 砂锅炒板栗的故事

2.3.2 随机数生成算法

2.3.3 国家标准——《随机性检测规范》

2.4 见识计算机也难解的数学问题

2.4.1 计算机求解的"难"与"易"

2.4.2 计算机也"害怕"的数学问题

2.4.3 难解问题假设下的密码学

2.5 领略密码学领域中的数学家风采

2.5.1 信息论创始人与现代密码学的创立

2.5.2 计算机之父与密码破译

2.5.3 密码战背后的数学家

第 3 章 穿行对称密码系统之林

3.1 概貌略影

3.1.1 共享密钥的密码方案

3.1.2 信息的"搅拌"

3.1.3 分组密码

3.2 深入数据加密标准 des

3.2.1 概览算法框架

3.2.2 领会核心结构与技术细节

3.2.3 des 为什么被攻破

3.2.4 功不可没的商用标准

3.2.5 des 还能用吗?

3.3 剖析高级加密标准 aes

3.3.1 aes 走向前台

3.3.2 算法结构与技术细节

3.3.3 aes 加密举例

3.3.4 aes vs des

3.4 研读我国的对称密码标准 sm4

3.4.1 国标 sm4 的诞生

3.4.2 算法细节浏览

3.4.3 应用举例与分析

3.4.4 无线通信安全的福音

3.5 认识轻量级对称密码

3.5.1 步步紧逼的应用需求

3.5.2 "瘦身"的密码算法

3.5.3 几个轻量级密码体制概览

3.5.4 应用普及还有多远

第 4 章 攀登公钥密码系统之崖

4.1 入门之引

4.1.1 无需共享密钥的密码方案

4.1.2 公钥密码的精髓——有陷门的单向函数

4.1.3 公钥密码能为我们做什么

4.2 赏析 diffie-hellman 密钥交换

4.2.1 密钥交换的苦恼

4.2.2 整数上的对数——离散对数

4.2.3 巧妙的 diffie-hellman 密钥协商

4.2.4 中间人攻击

4.3 探究整数分解引出的密码系统 rsa

4.3.1 rsa 设计之巧

4.3.2 rsa 加密举例

4.3.3 rsa 就在我们身边

4.3.4 rsa 面临的挑战

4.3.5 rivest、shamir 和 adleman 其人其事

4.4 摸索椭圆曲线上的密码系统 ecc

4.4.1 椭圆曲线方程

4.4.2 浅说椭圆曲线密码离散对数问题

4.4.3 椭圆曲线密码举例

4.4.4 被看好的公钥密码方案

4.4.5 ecc 走向应用的及时雨——国家标准 sm2

第 5 章 鉴赏信息安全认证技术之宝

5.1 感触网上交易的担忧

5.2 惊异信息伪造识别之术——hash 算法

5.2.1 信息也可以有"指纹"

5.2.2 单向 hash 函数的构造

5.2.3 几个国际标准

5.2.4 生日悖论与生日攻击

5.2.5 让世界关注的国内成果

5.2.6 我国的杂凑算法标准 sm3

5.3 赞赏身份识别技术

5.4 欣慰拥有数字签名之利器

5.4.1 从手写签名想到的

5.4.2 数字签名设计浅说

5.4.3 电子商务中的数字签名技术

5.4.4 需求催生的各种数字签名方案

5.4.5 保护数字版权的数字水印技术

第 6 章 踏入密钥管理技术之洲

6.1 困惑密钥管理之瓶颈

6.2 知晓密钥的类型

6.3 关注密钥管理的内容

6.3.1 密钥生成

6.3.2 密钥分发

6.3.3 密钥存储

6.4 浏览公钥密码基础设施 pki 平台

6.4.1 pki 在我们身边

6.4.2 细谈 pki 技术与应用

第 7 章 走进多方密码体制之园

7.1 初见多方密码体制之基石

7.1.1 买股票看承诺方案

7.1.2 从阿里巴巴的咒语看零知识证明

7.1.3 从扑克牌游戏看不经意传输协议

7.2 初探秘密共享

7.2.1 从绝密信息的分拆保存谈起

7.2.2 秘密共享设计方法

7.3 初解安全多方计算

7.3.1 百万富翁炫富引出安全多方计算

7.3.2 安全多方计算如何实现

7.3.3 安全多方计算能做什么

第 8 章 开启密码系统安全之门

8.1 明晰密码方案的安全含义

8.1.1 理论安全性

8.1.2 实际安全性

8.1.3 密码方案中的假设

8.2 了然密码方案的安全目标

8.2.1 网络攻击类型和攻击手段

8.2.2 加密方案的安全要求

8.2.3 数字签名方案的安全要求

8.3 见证学术界关注的研究——可证明安全

8.4 见闻密码方案的攻击案例

第 9 章 畅游密码学应用之地

9.1 贴近密码技术应用规范

9.2 追寻网上办公系统中的密码技术

9.3 体验电子邮件的加密与认证

9.4 关注网上购物安全保障技术

9.5 探求网上支付的安全防护

9.6 尝试 qq 聊天隐私保护

9.7 关切手机信息安全

9.8 瞭望云计算中的密码技术

9.9 呼唤大数据时代的信息安全

第 10 章 登上密码学未来之舟

10.1 忧虑当前密码技术的局限性

10.2 惊奇混沌现象衍生的密码技术

10.3 遥望量子密码的身影

结束语

参考文献